【bsauce读论文】 Playing for K(H)eaps: Understanding and Improving Linux Kernel Exploit Reliability-USENIX-2022

1. 简介

主要内容:分析现有的 exploitation stabilization 技术,回答以下问题:(1)野外最常用的利用稳定技术是什么?(2)漏洞专家对这些技术的观点是什么,是否正确?(3)利用稳定技术有效或无效的原因是什么?(4)如何提升内核利用的可靠性? 作者最后提出了名为 ` Context Conservation` 的新技术,来提升UAF/DF 漏洞利用的稳定性,实验结果表明,稳定性平均提升了14.87%;如果和现有的利用稳定技术相结合,稳定性平均提升 125.53%。

实验过程:采访了11位内核利用专家,搜集了5种利用稳定技术以及专家对这些技术的观点,对17个真实的内核堆漏洞编写exp并分别测试各种利用稳定技术的可靠性,最后比较实验结果和专家观点,并调查影响利用稳定性的因素。

结论:有些专家的观点是错误的,例如,大部分人认为 Defragmentation 技术能提升所有利用的稳定性,而实际上只能提升 slab OOB 的稳定性,不能提升UAF/DF 的稳定性。

贡献:

- 系统研究了现有的内核堆利用稳定技术;

- 设计了一个

general kernel heap exploit model来解释利用可靠性的问题; - 开发和测试了一个新的技术——

Context Conservation,以及和现有技术相组合,显著提升了内核利用的可靠性。

开源:https://github.com/sefcom/KHeaps

2. 评估现有的利用稳定技术

利用稳定技术:

- Defragmentation:分配大量和漏洞对象位于相同cache的对象,以填满

half-fullslab,迫使分配器创建新的slab。 - Heap Grooming:创建堆布局,使victim对象位于漏洞对象后面。方法是,先分配大量的victim对象,释放一个victim立马分配一个漏洞对象来占据该位置(

quick free and malloc operations)。 - Single-Thread Heap Spray:在触发UAF/DF之后,或者在触发OOB之前,利用单线程通过分配大量的对象来占据目标槽。

- Multi-Process Heap Spray:利用多线程。

- CPU Pinning:调用

sched_setaffinity(),将exp绑定到特定的CPU上执行,以避免task migration。

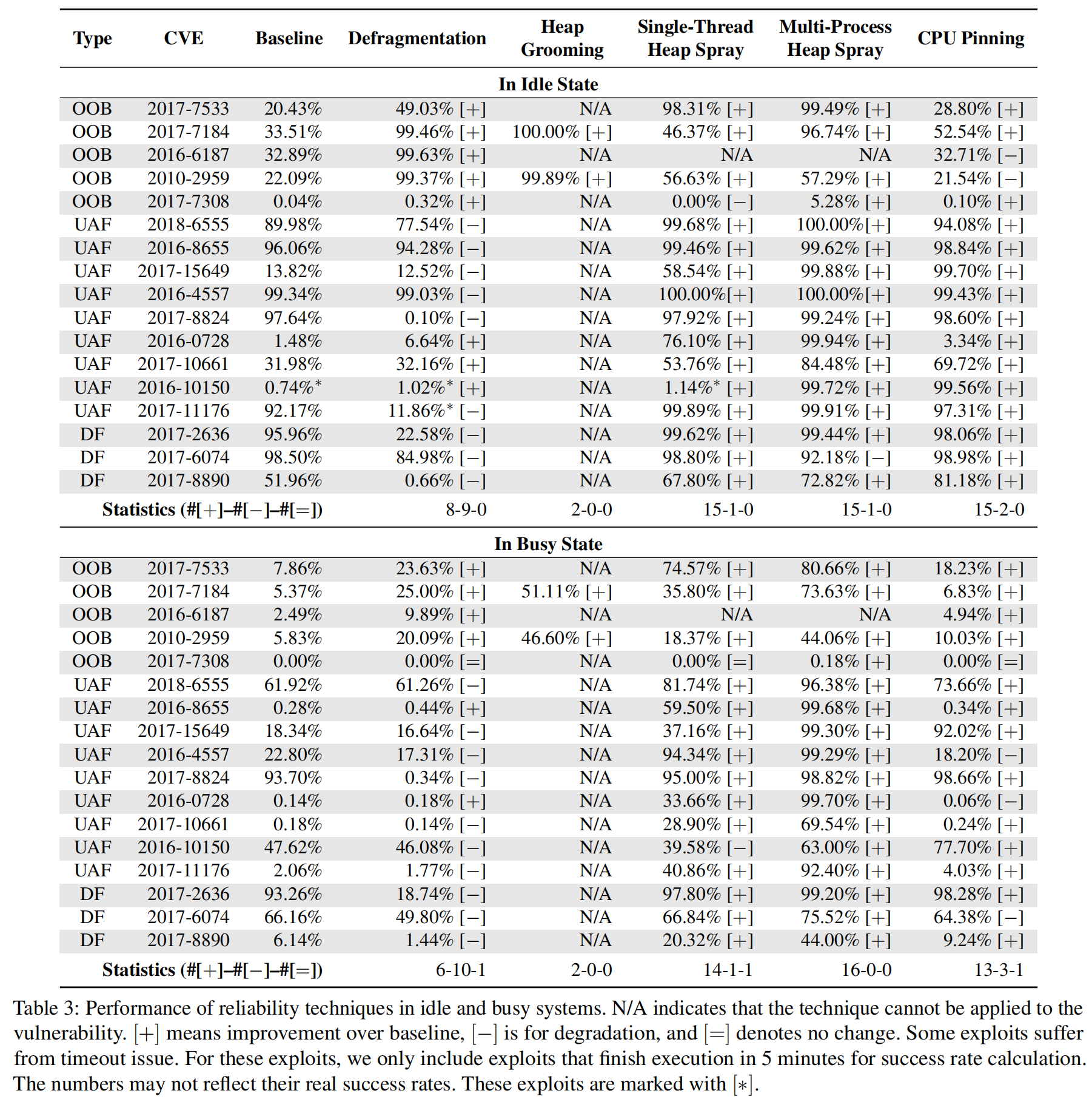

实验设置:选取17个内核漏洞,分别编写 baseline exploit (没用到任何利用稳定技术)和 exploit variant (分别利用某一种现有的稳定技术)。注意,通过运行Apache benchmark from Phoronix Test Suite [16](超过10个进程和150和线程,占据81.24%的CPU),来模拟内核busy状态(idle和busy状态下背景线程的堆操作频次见 Table 2)。每个exp运行5000次,计算成功率,结果见 Table 3。

评估现有技术的有效性:

对每个漏洞,至少有一种稳定技术能够提高该利用的可靠性。

Defragmentation提升利用稳定性最差,在idle和busy状态下成功提升8个和6个漏洞利用。Defragmentation/Heap Grooming/Single-Thread Heap Spray/Multi-Process Heap Spray能有效提升OOB漏洞利用的可靠性,因为能够有效降低内核堆的动态性,创建一个干净的堆布局。Defragmentation/Heap Grooming在idle状态下很有效,在busy状态下有效性降低;相对而言,Single-Thread Heap Spray/Multi-Process Heap Spray在 busy 状态下有效性还是很高。- 对于UAF/DF漏洞,最有效的是

Single-Thread Heap Spray/Multi-Process Heap Spray技术,因为 UAF/DF需要攻击者能够占据堆上的空闲槽;Multi-Process Heap Spray要优于Single-Thread Heap Spray,因为前者既能影响scheduler,也能影响 CPU affifinity。 - 通过比较系统idle状态和busy状态下的利用,发现目标系统的workload会显著影响稳定技术的有效性。

专家的错误观点:

Defragmentation技术能提高所有利用的稳定性。实际上只能提升OOB漏洞利用的稳定性。heavy workload会显著影响稳定技术的有效性。会影响,但Multi-Process Heap Spray技术在系统busy状态下仍有很高的成功率。- 最有效的稳定技术。没有标准答案。大部分情况下(除了CVE-2017-6074)

Multi-Process Heap Spray要优于Single-Thread Heap Spray。

影响利用可靠性的因素:

- Unknown Heap Layout:执行exp之前,其他进程可能会打乱每个slab的freelist,破坏其线性结构。影响最大的是OOB漏洞,因为艺使漏洞对象和victim对象相邻。

- Unwanted Task Migration:内核可能会强制一个进程在不同的CPU上运行,导致在不同的freelist上操作,可能导致exp失败。

- Unexpected Heap Usage:现代的多任务内核会利用上下文切换来模拟并发,但有时候堆喷过程要保持原子性,例如UAF中释放槽之后要立马占用槽,如果中间发生上下文切换,可能导致释放后的槽不会被申请回来。

- Unpredictable Corruption Timing:内核为了性能会延迟执行不重要的操作,内核中有部分组件可能调度这些操作,例如 softirq / workqueue / RCU 等;由于不能获得这些组件的运行时信息,exp进程就不能准确预测某个特定操作发生的时机。例如,若堆破坏发生在某个延迟操作中,那么漏洞触发和堆操作之间就会有延迟,常用的解决办法就是等待堆操作生效,但这段时间可能引入更多的不确定性(发生

Unexpected Heap Usage)。

3. 内核堆利用模型 —— Kernel Heap Exploit Model

内核堆利用模型:可以帮助弄清内核堆利用失败的原因,帮助开发新的稳定技术。

- (1)Context Setup:初始化阶段,在触发漏洞之前准备上下文环境(eg, 分配漏洞对象)。本阶段需要缓解

unknown heap layout的问题。 - (2)Vulnerability Effect Delay:上下文准备完毕后,触发漏洞,但是堆布局(UAF/DF中释放漏洞对象,OOB中触发溢出)可能不会立刻改变(eg, RCU机制),这段时间就称为

Vulnerability Effect Delay。 - (3)Allocator Bracing:触发漏洞并发生堆操作后,可能会破坏内存分配器,需要恢复分配器。

- (4)Final Preparation:劫持控制流等后续操作。

影响稳定性的2个阶段:

- (1)Slot-critical Phase:在目标槽被释放和被目标对象占用之间,目标槽可能被其他任务的其他对象所占据。例如,UAF/DF释放漏洞对象之后,OOB触发溢出之前。

- (2)Allocator-Critical Phase:分配器的状态被破坏可能导致崩溃。DF释放两次会破坏分配器,UAF释放漏洞对象后如果exp篡改了freelist则会破坏分配器,OOB溢出后覆写freelist则会破坏分配器。

利用稳定技术成败的原因:

- Defragmentation:在

Context Setup阶段,有利于在OOB漏洞中使漏洞对象和victim对象相邻,对UAF/DF没有用。 - Heap Grooming:和

Defragmentation一样,在Context Setup阶段,缓解Unknown Heap Layout因素,提高OOB利用的稳定性。 - Single-Thread Heap Spray:可以缓解

Unknown Heap Layout(喷射大量 payload object 来占据目标槽) /Unexpected Heap Usage(可以耗尽非预期的空闲槽并持续搜索目标槽) /Unpredictable Corruption Timing(持续分配 payload object,避免错过目标槽)。如果有unexpected allocation或unwanted task migration则会导致失败。 - Multi-Process Heap Spray:克服单线程堆喷的缺陷,尝试利用多进程来占据所有CPU的运行队列,每个CPU的运行队列都占据着堆喷进程。克服

unexpected allocation或unwanted task migration。问题是增加了上下文切换的几率,导致更多的Unexpected Heap Usage。 - CPU Pinning:每个CPU都有自己的slab freelist,跨CPU执行会导致不能获得原先释放掉的对象。

4. Context Conservation 新技术及其组合

Context Conservation:分为两步。一是移除或重新放置不必要的代码,例如context setup / debugging / sleep call等,缩短关键阶段的时间或降低上下文切换的可能性。二是使关键阶段在一个不太可能发生上下文切换的时间段(称为 fresh time slice)去执行,方法是在loop中运行一个stub,每次迭代中,stub都会测CPU的时间戳计数器(TSC),如果loop中没有发生上下文切换,则每次迭代时stub占用更少的时钟,否则stub会发现CPU的很多时钟周期都在执行其他进程。利用这种时钟周期的差异来显示是否发生上下文切换,就能确保没有上下文切换影响到利用的可靠性。

应用前提:漏洞必须能够感知到内存破坏是否发生(内存破坏的时间可预测),因为 Context Conservation 目的就是用于关键阶段。

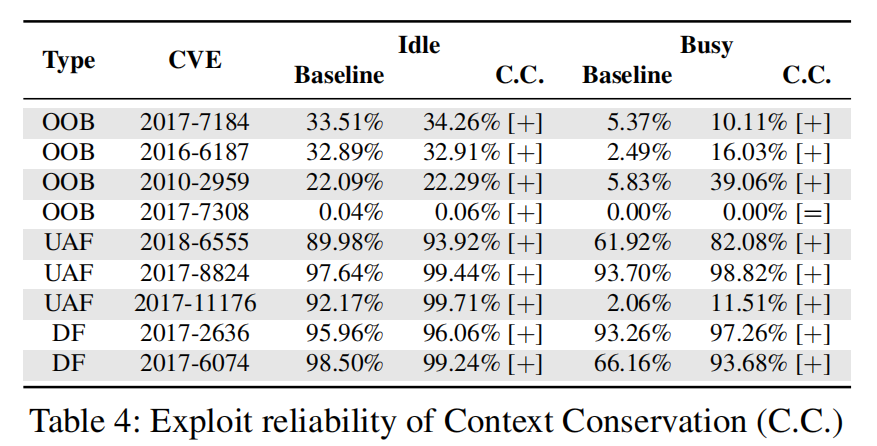

效果:

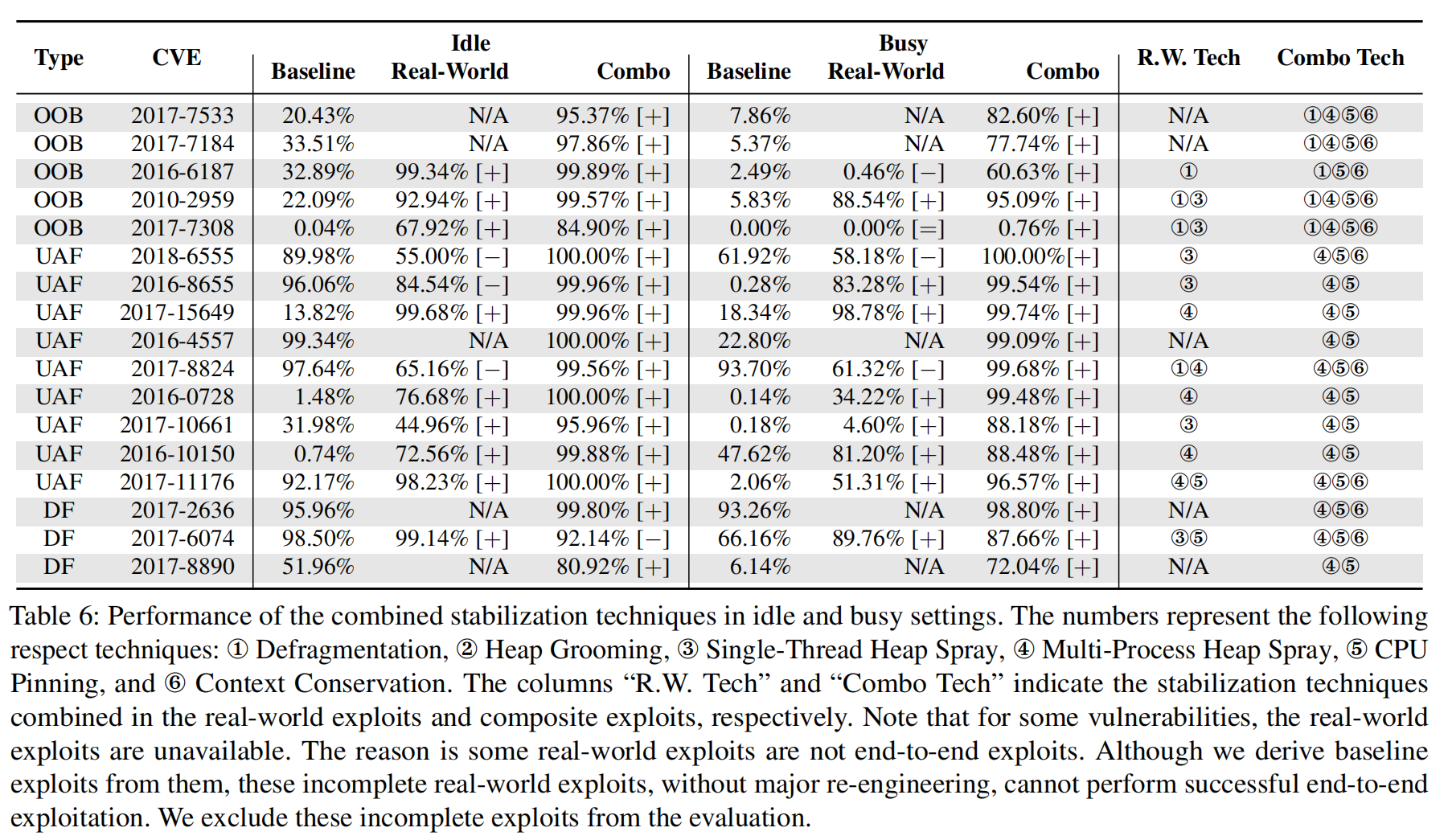

Context Conservation: 见Table 4,Context Conservation很有效,对UAF/DF的提升效果更大。- 组合:见Table 6,主要是组合

Defragmentation/CPU Pinning/Context Conservation/Multi-Process Heap Spray,由于Heap Grooming和Single-Thread Heap Spray分别略逊于Defragmentation和Multi-Process Heap Spray,所以不组合这两种。Defragmentation可缓解Unknown Heap Layout,CPU Pinning可缓解Unwanted Task Migration,Context Conservation和Multi-Process Heap Spray可缓解Unexpected Heap Usage和Unknown Corruption Timing。和baseline相比,组合方法的成功率提升了138.53%(baseline: 38.61% / composition method: 90.94%)。

文档信息

- 本文作者:bsauce

- 本文链接:https://bsauce.github.io/2022/05/03/KHeaps/

- 版权声明:自由转载-非商用-非衍生-保持署名(创意共享3.0许可证)